Les opérations cybernétiques sont nombreuses depuis le début de la guerre en mars 2022. Reste à analyser leur stratégie, leurs objectifs et leur utilité.

Un rapport de Grace B. Mueller , Benjamin Jensen , Brandon Valeriano , Ryan C. Maness , et Jose M. Macias. Publié par le Center for strategic et international studies (CSIS). Version originale ici. Traduction de Conflits.

Introduction

Quelle est l’importance des cyber-opérations dans les campagnes d’armes combinées au XXIe siècle ? Entre le printemps 2021 et l’hiver 2022, les forces militaires russes ont commencé à masser des troupes de combat le long de la frontière orientale de l’Ukraine. Le 24 février 2022, la Russie a envahi l’Ukraine. C’était la quatrième fois que la Russie utilisait la force militaire contre un voisin depuis la fin de la guerre froide et la septième fois qu’elle utilisait des opérations cybernétiques dans le cadre d’une campagne plus vaste ou indépendamment comme instrument de coercition contre un État voisin[1].

Des chercheurs de l’Organisation du traité de l’Atlantique nord (OTAN) ont même affirmé pendant la guerre que « les cyberattaques russes contre les centres de commandement et de contrôle gouvernementaux et militaires, la logistique, les services d’urgence […] s’inscrivaient parfaitement dans la stratégie dite du coup de tonnerre visant à semer le chaos, la confusion et l’incertitude et, en fin de compte, à éviter une guerre coûteuse et prolongée en Ukraine »[3]. s’inscrivaient parfaitement dans une stratégie dite de « coup de tonnerre » visant à semer le chaos, la confusion et l’incertitude et, en fin de compte, à éviter une guerre coûteuse et prolongée en Ukraine »[3].

Cette édition de la série On Future War s’appuie sur une analyse empirique des cyberopérations russes attribuées à l’Ukraine pour extrapoler des scénarios futurs d’utilisation des cyberopérations dans des guerres sur des théâtres d’opérations majeurs en dessous du seuil nucléaire. Les meilleures prédictions sur un avenir incertain proviennent de l’analyse des modèles et des tendances des attaques passées, ainsi que des cas marquants, comme l’Ukraine, qui changeront presque à coup sûr le caractère de la guerre. Pour plus d’informations, voir l’annexe statistique.

Après deux ans de guerre, la Russie reste engagée dans un conflit conventionnel prolongé qui, outre les batailles rangées et les frappes de missiles, a donné lieu à des sabotages, des déplacements forcés et des enlèvements d’enfants, des viols et des tortures systématiques, ainsi qu’à des menaces d’utilisation d’armes nucléaires. Pourtant, la Russie n’a pas lancé une cyberguerre totale et coûteuse contre l’Ukraine ou ses soutiens occidentaux. Le soi-disant « coup de tonnerre » ne s’est jamais matérialisé[4], mais la détermination ukrainienne, les caractéristiques du domaine cybernétique et la préférence russe pour une campagne mondiale axée davantage sur la désinformation et le soutien à Kiev semblent avoir pris le relais.

Ce numéro de On Future War analyse les cyber-opérations russes liées à la guerre en Ukraine. Cette étude utilise le bilan des cyber-opérations russes en Ukraine, attribué publiquement, pour extrapoler des idées sur le caractère des cyber-opérations en tant qu’instruments de guerre et de coercition au XXIe siècle. Les données empiriques montrent que si les cyberattaques se sont multipliées pendant le conflit, elles n’ont pas augmenté en gravité, n’ont pas changé de cible et n’ont pas modifié leurs méthodes. Malgré les proclamations de malheur et de révolution dans la guerre, la Russie s’est comportée d’une manière contraire à la plupart des attentes populaires au cours du conflit. Bien qu’il soit presque certain que le ciblage cybernétique au niveau tactique se produise parallèlement au renseignement d’origine électromagnétique – une pratique documentée pour la première fois en Ukraine en 2016 – les tendances actuelles suggèrent que les cyberopérations n’ont pas encore eu d’impact matériel sur le champ de bataille[5]. Là où les cyberopérations russes ont fait la différence, c’est dans leur soutien aux opérations d’information et à la propagande dans le Sud global, où Moscou a réussi à diffuser de la désinformation pour saper le soutien à l’Ukraine. À l’instar des travaux universitaires antérieurs, selon lesquels les cyberopérations jouent un rôle clé dans l’élaboration des renseignements, la tromperie et la guerre politique, le cas de l’Ukraine montre que le domaine numérique joue un rôle d’élaboration plutôt que décisif, même lors de combats étendus et existentiels[6].

Outre le fait qu’il jette le doute sur la course au cyber tonnerre, le bilan empirique, en particulier lorsqu’il est comparé aux précédentes cyber opérations russes, offre une prédiction de base sur l’avenir et sur la manière dont les États intégreront les cyber opérations dans un éventail de conflits allant des crises aux guerres majeures[7] Bien que le système puisse évoluer et que les cyber opérations puissent s’avérer être des instruments de guerre décisifs à l’avenir, le bilan à ce jour suggère des alternatives sur la manière dont cette technologie sera exploitée sur le champ de bataille. Plus précisément, l’intégration du bilan empirique des cyberopérations en Ukraine aux conclusions bien établies de l’étude quantitative de la guerre permet de dégager trois scénarios.

À lire également

Cybersécurité : les États doivent affronter de nouvelles menaces. Entretien avec Guillaume Tissier

L’impasse cybernétique : La Russie s’efforce d’intégrer les effets cybernétiques et conventionnels sur le champ de bataille et au-delà, en raison de la résilience de la cyberdéfense et de la puissance des partenariats public-privé.

La guerre revient à la maison : La Russie se regroupe et lance une vague de cyberattaques contre les infrastructures critiques des États-Unis.

Mensonges numériques : Les opérations d’influence et la propagande informatique menées par la Russie à l’aide de moyens cybernétiques affaiblissent le soutien aux États-Unis et à la guerre en Ukraine.

L’examen de ces scénarios permet de dégager des options politiques clés – toutes compatibles avec une campagne active et une dissuasion intégrée – que l’administration Biden pourrait adopter au cours des deux prochaines années pour façonner ce qui sera probablement une compétition à long terme avec la Russie, qui s’étendra plus profondément dans le XXIe siècle. Au fil du temps, il est devenu évident que la résilience et l’accent mis sur les opérations défensives peuvent prévenir l’impact potentiel des cyber-opérations offensives. La défense du cyberespace passe par l’élargissement des partenariats public-privé et de la collaboration, ainsi que par la mise en commun des données afin d’identifier les schémas et les tendances des attaques. Enfin, les États-Unis et leurs partenaires devront développer de meilleurs moyens de contrer la manière dont les acteurs malveillants tels que la Russie utilisent le cyberespace pour déformer l’opinion publique mondiale. Pour chaque intrusion ratée dans un réseau, il y a des milliers de posts réussis sur les médias sociaux qui faussent la façon dont le monde perçoit la guerre en Ukraine.

Comprendre les opérations cybernétiques

La doctrine interarmées américaine définit les opérations dans le cyberespace comme « l’emploi de capacités dans le cyberespace lorsque le but premier est d’atteindre des objectifs dans et par le biais du cyberespace »[8]. Il comprend l’internet, les réseaux de télécommunications, les systèmes informatiques et les processeurs et contrôleurs intégrés »[9].

D’un point de vue militaire, les groupes cherchent à défendre leurs réseaux tout en infiltrant d’autres réseaux à travers les différentes couches du cyberespace (physique, logique et personnelle). L’accès aux réseaux devient ainsi un avantage en matière de renseignement ou un moyen de produire des effets, ce qui crée des compromis uniques dans les cyberopérations[10] : interrompre ou dégrader les réseaux adverses, c’est risquer de perdre l’accès au renseignement. En outre, le double effort pour obtenir et exploiter l’accès n’a pas lieu sur un champ de bataille mais souvent dans des systèmes et des réseaux commerciaux, ce qui crée des dilemmes uniques car les correctifs et les mises à jour peuvent déloger ou fausser les charges utiles cybernétiques. Enfin, de nombreuses cyberopérations reposent sur des tactiques, des techniques et des procédures similaires, ce qui signifie que la compromission d’une opération peut avoir un effet en cascade sur d’autres opérations.

Bien que les cyberopérations aient tendance à être dissimulées, les cyberopérateurs masquant souvent leurs intrusions et leurs identités en acheminant les charges utiles via des serveurs tiers, il est possible d’analyser la manière dont les acteurs étatiques et non étatiques utilisent le cyberespace pour faire avancer leurs intérêts. Des universitaires, des gouvernements et des sociétés de renseignement sur les menaces répertorient les cyberopérations depuis plus de 20 ans. Ce traitement suit la recherche universitaire et utilise une norme de codage systématique par opposition à de simples listes qui évitent l’examen par les pairs et la reproduction[11]. L’hypothèse sous-jacente à la validité externe est que les cyberincidents documentés et les campagnes associées sont représentatifs de l’univers plus large des cyberincidents qui ne sont pas vus ou signalés[12].

Pour beaucoup, les cyberopérations sont une méthode permettant d’obtenir un avantage décisif, créant ainsi un chemin facile vers la victoire. Comme le fait remarquer Josh Rovner, professeur associé à la School of International Service de l’American University, « pour les décideurs et les planificateurs, les opérations dans le cyberespace suggèrent une voie peu coûteuse vers des victoires rapides et décisives »[13] Cette idée est développée plus clairement dans la théorie de Jan Kallberg sur les cyberopérations décisives[14].[Kallberg, ancien chercheur à l’Institut cybernétique de l’armée à West Point, affirme que « le résultat cybernétique décisif est atteint soit en supprimant la capacité militaire par des cyberattaques, soit en déstabilisant la société ciblée »[15], l’idée étant de déclencher une « entropie dormante intégrée dans une nation aux institutions faibles »[16].

Visualisation à distance

De nombreuses visions d’une cyber-victoire décisive découlent de l’idée que la cyberguerre représente une révolution dans la guerre et les affaires militaires[17]. Amit Sharma, anciennement du ministère indien de la défense, note que « la cyberguerre […] est une guerre capable de contraindre l’ennemi à votre volonté en induisant une paralysie stratégique pour atteindre les objectifs souhaités, et cette prise de contrôle de l’ennemi se fait presque sans aucune application de la force physique »[18].

À lire également

Menace cyber : la DRSD en première ligne

Greg Rattray, ancien directeur de la cybersécurité à la Maison Blanche, a déclaré que « l’intégration réussie des systèmes d’information dans une capacité de force conventionnelle sophistiquée s’est avérée décisive lors des succès militaires spectaculaires des États-Unis pendant la guerre du Golfe »[19], mais il a également mis en garde contre les défis, notamment l’expertise pour les attaques ciblées, la difficulté d’évaluer les conséquences politiques de la perturbation de l’information et les défis de la coordination défensive, qui entraveraient la capacité de la guerre de l’information à produire des effets efficaces[20].

Appliquée à l’Ukraine, la vision d’une cyber-victoire décisive imaginait des intrusions russes dans les réseaux dépassant les objectifs du champ de bataille pour saper la confiance à Kiev. La théorie originale de Kallberg se concentre sur les États faibles où « le cyberciblage peut induire un sentiment de manque de contrôle, les citoyens reprochant à l’État de ne pas avoir su protéger la structure sociétale »[21] À bien des égards, c’est la vision que la Russie avait de l’Ukraine, considérant qu’une guerre rapide suffirait à déstabiliser le gouvernement et à conduire à un effondrement général, laissant Moscou contrôler le pays. Keith Alexander, ancien directeur de la National Security Agency (NSA) et du U.S. Cyber Command, a noté qu' »une cyberattaque – qui est relativement facile et peu coûteuse – est susceptible de figurer en tête de liste ». Comme l’a montré la Russie lors du conflit de 2008 en Géorgie, le piratage des systèmes gouvernementaux ainsi que des secteurs financier et énergétique peut provoquer le chaos »[22].

Les analystes de l’OTAN David Cattler et Daniel Black considèrent les opérations cybernétiques comme « le plus grand succès militaire de la Russie à ce jour dans la guerre en Ukraine »[23] Keir Giles, consultant principal à Chatham House, va jusqu’à affirmer que les opérations conventionnelles ne seraient même pas nécessaires :

« Il est difficile de comprendre comment le passage de la frontière par des chars servirait les objectifs de la Russie alors qu’il existe des options bien moins coûteuses et plus contrôlables pour infliger des dommages à l’Ukraine. Des frappes isolées à l’aide de missiles, ou potentiellement un assaut cybernétique destructeur, pourraient cibler les systèmes de commandement et de contrôle militaires ou les infrastructures civiles critiques et pousser Kiev à faire des concessions et ses amis à bord à répondre aux exigences de la Russie »[24].

Cette logique rappelle celle des théoriciens de la puissance aérienne de l’entre-deux-guerres qui pensaient que les bombardiers détruiraient les villes, obligeant les citoyens à faire pression sur leurs gouvernements pour qu’ils se rendent[25].

En étendant l’idée aux bailleurs de fonds étrangers de l’Ukraine, Jason Healey, chercheur principal à l’université de Columbia, note qu’une autre attaque de type SolarWinds contre les États-Unis constituerait un « choc psychologique pour le public et les décideurs » et « pourrait réussir à contraindre les États-Unis à faire marche arrière »[26] La crainte que la Russie n’intensifie et n’étende le conflit aux États-Unis par des moyens cybernétiques a motivé le désir de beaucoup de rester neutres, ou du moins de « lever les boucliers »[27].

Les universitaires qui travaillent à l’intersection de la sécurité internationale et des technologies de rupture rejettent généralement l’idée d’une victoire décisive dans le cyberespace[28] Des universitaires comme Nadiya Kostyuk et Erik Gartzke notent que les cyberopérations russes » n’ont ni supplanté ni complété de manière significative les activités de combat conventionnelles « [29] D’autres déclarent : » Nous sommes moins convaincus de l’efficacité de la cyberaction russe ou ukrainienne sur le champ de bataille « [30]. »Des chercheurs antérieurs ont noté que « malgré des opérations de plus en plus sophistiquées, entre 2000 et 2016, le cyberespace était un domaine défini par la guerre politique et la signalisation secrète pour contrôler l’escalade plus qu’il n’était une arène d’action décisive »[31] Les cyberopérations représentent généralement des opérations secrètes ou de tromperie visant à contraindre l’adversaire ou à lui envoyer des signaux[32].[Souvent liées au renseignement, les cyberopérations s’apparentent davantage à des activités complémentaires dans la guerre qu’à des instruments décisifs[33] Comme les armes combinées, les cyberopérations sont plus efficaces lorsqu’elles sont intégrées à d’autres effets afin de créer de multiples dilemmes pour l’adversaire. Cette logique implique que les cyberopérations russes en Ukraine ont probablement été limitées par le caractère du cyberespace et sa logique stratégique[34].

À lire également

NW35 : Guerre et paix dans le cyber

Il est également possible que les cyberopérations soient plus défensives qu’offensives. La majorité des codes, des équipements informatiques et des infrastructures de réseau dans le monde sont détenus et exploités par des entreprises privées. Ces entreprises dépensent des milliards de dollars pour surveiller leurs réseaux. Un ensemble d’organisations à but non lucratif et d’universitaires recherchent constamment des bogues et informent les entreprises de leurs lacunes. Cette caractéristique unique de la cyberconcurrence signifie que même les plans les mieux conçus sont souvent réduits à néant par l’écosystème d’entreprises et de citoyens qui cherchent à sécuriser le cyberespace. En outre, le capital humain et les coûts nécessaires pour développer des effets cybernétiques haut de gamme peuvent en limiter l’utilisation[35]. Les travaux de la U.S. Cyberspace Solarium Commission ont mis en évidence cette dynamique et encouragé la mise en place de couches dans la stratégie cybernétique nationale afin d’empêcher un accès facile et de modifier les coûts que les adversaires s’attendent à payer pour attaquer les intérêts des États-Unis[36].

Les cyber-opérations russes

Cas historiques

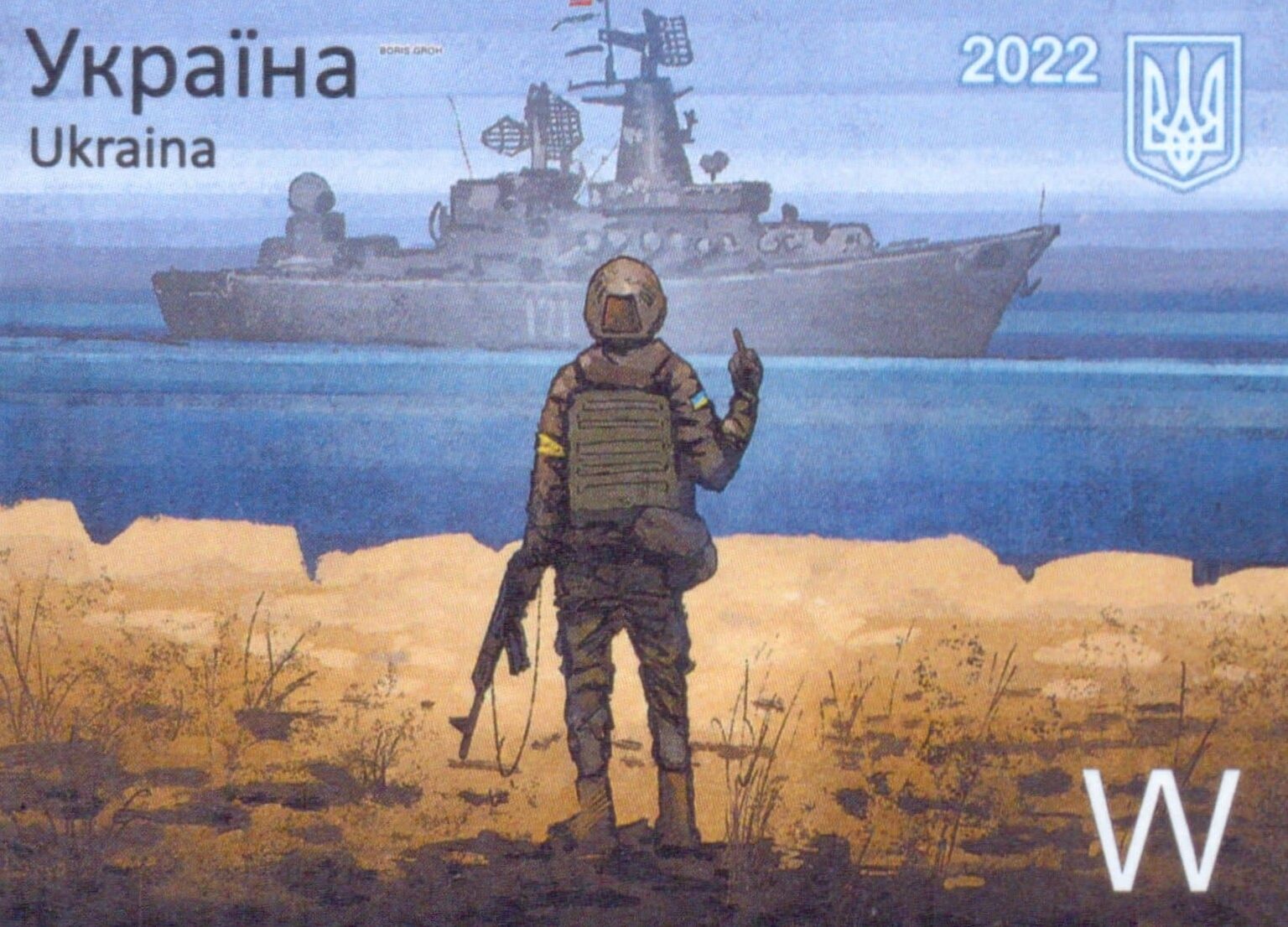

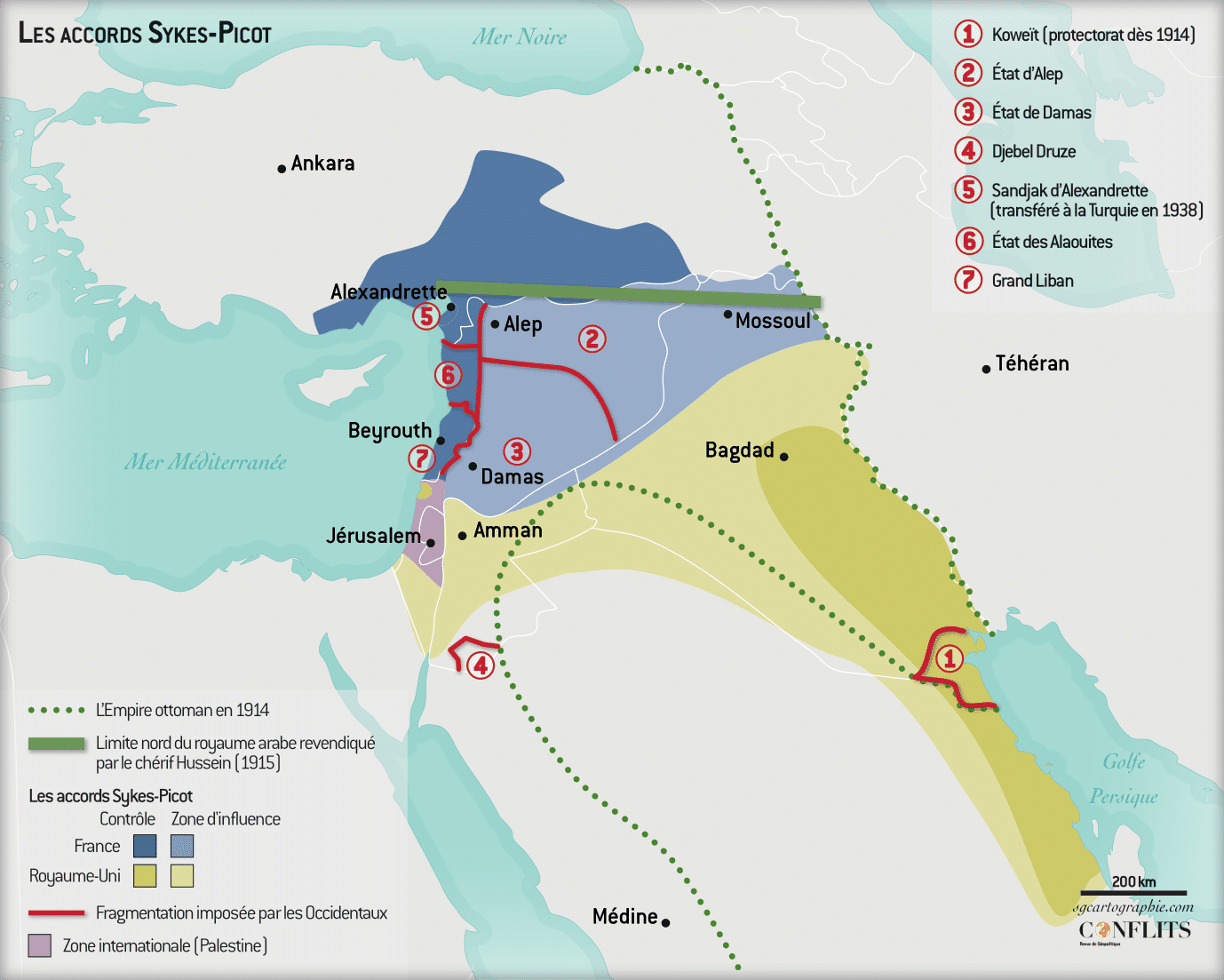

L’histoire des cyberopérations russes montre que le Kremlin utilise des moyens cybernétiques pour s’engager dans une compétition à long terme avec ses rivaux[37]. Avant 2014, les campagnes de Moscou avaient tendance à se concentrer sur la guerre politique et l’espionnage. Les opérations en Estonie et en Géorgie étaient les plus importantes. Des opérations massives de déni de service ont cherché à punir l’Estonie en 2007 après que le pays ait déplacé le monument russe connu sous le nom de Soldat de bronze[38]. Pendant le conflit russo-géorgien de 2008, la Russie a utilisé les cyberattaques pour permettre des opérations d’information (OI) contre la Géorgie[39]. Les opérations d’OI de la Russie visaient à » influencer, perturber, corrompre ou usurper la prise de décision des adversaires et des adversaires potentiels tout en protégeant [la] leur[40] « [40].

Préfigurant sa campagne militaire de destruction des infrastructures critiques ukrainiennes, Moscou a également eu recours à des opérations cybernétiques pour cibler l’approvisionnement en électricité de Kiev[41]. À la suite de l’annexion illégale de la Crimée en 2014, des groupes de menaces persistantes avancées (APT) tels que Sandworm ont été impliqués dans la campagne BlackEnergy de 2015 visant la production et la distribution d’électricité en Ukraine[41].Si les attaques ont fait les gros titres, elles ont produit des effets limités[42].En 2017, des groupes liés à la Russie ont lancé la campagne NotPetya, qui a produit des effets qui ont débordé des cibles visées, les entreprises ukrainiennes, pour affecter la logistique mondiale[43].La campagne s’est poursuivie jusqu’à la fin de l’année.

La Russie a également utilisé les cyber-opérations comme une forme de guerre politique, en recourant à un mélange de propagande pour polariser les sociétés et influencer les élections politiques. Il convient de noter que ces efforts comprenaient des campagnes de perturbation parallèles visant à défigurer des sites web et à présenter les partisans de l’Ukraine comme des nazis[44], suivies d’une tentative encore plus audacieuse de saper la confiance dans la démocratie américaine par le biais des opérations de 2016 ciblant l’élection présidentielle, dont les effets sont encore débattus[45].[En 2018, le U.S. Cyber Command a utilisé le comportement passé de la Russie ainsi que d’autres indicateurs et avertissements indiquant que Moscou était sur le point de répéter ses efforts pour justifier le lancement d’une opération préventive contre l’Internet Research Agency, une entreprise russe de propagande et d’influence, destinée à prévenir les attaques pendant les élections de mi-mandat[46].

Plus récemment, les opérations russes ont combiné un mélange d’espionnage sophistiqué et de campagnes criminelles de logiciels malveillants. Pendant la majeure partie de l’année 2020, le groupe de pirates russes APT29, ou Cozy Bear, a exploité une vulnérabilité de la chaîne d’approvisionnement dans le programme SolarWinds Orion pour exfiltrer des données et des outils numériques d’une longue liste de cibles[47] L’opération a tiré la sonnette d’alarme car ni la NSA ni de grandes entreprises comme Microsoft n’ont détecté l’intrusion et parce qu’elle a probablement fait appel à une combinaison de renseignements humains et de cyberopérations pour insérer des codes malveillants au plus profond des serveurs[48]. En 2021, des acteurs criminels connus sous le nom de DarkSide, probablement liés à l’État russe, ont réussi à déployer un ransomware contre Colonial Pipeline, le système qui achemine une grande partie du carburant utilisé sur la côte est des États-Unis[48].

Analyse empirique

Ces exemples très médiatisés correspondent au modèle empirique dominant des cyberopérations russes entre 2000 et 2020. La dernière version des Dyadic Cyber Incident and Campaign Data (DCID 2.0) prolonge la durée de l’ensemble de données et ajoute de nouvelles variables, notamment les ransomwares et les opérations d’information[49]. L’ensemble de données code les cyberincidents indiquant des campagnes plus importantes et établit une typologie des objectifs stratégiques, notamment la perturbation (provoquer des incidents peu coûteux et peu douloureux), l’espionnage à court terme (obtenir un accès pour un effet immédiat), l’espionnage à long terme (exploiter des informations pour des opérations futures) et la dégradation (rechercher la destruction physique et l’altération des capacités). La gravité est mesurée sur une échelle d’intervalles allant de 0 à 10. Lorsque (0) il n’y a pas de cyberactivité (1) et que l’on commence à suivre l’impact des cyberopérations d’opérations passives à (4) l’intrusion généralisée dans un réseau gouvernemental, économique, militaire ou dans un réseau essentiel du secteur privé, de multiples réseaux à (5) l’infiltration d’un ou de plusieurs réseaux essentiels et une tentative de destruction physique, avec (10) un résultat potentiel de morts massives[50]. Cette méthode de codage suit les pratiques établies en sciences politiques pour étudier les crises, les différends et les conflits depuis les années 1960[51].

À lire également

Intégrer les opérations cyber à la guerre moderne

Entre 2000 et 2020, 30 cyberincidents dyadiques ont été enregistrés, révélateurs de campagnes de grande envergure entre la Russie et l’Ukraine. La Russie a souvent été l’initiatrice, mais rarement la cible. Sur les 30 cyberincidents enregistrés entre la Russie et l’Ukraine, 28 (soit 93 %) ont été initiés par la Russie. Au cours de cette période, la majorité des cibles de Moscou (57 %) étaient des acteurs privés, non étatiques. Seuls 11 % des cyber-opérations russes documentées visaient des cibles militaires gouvernementales. Ce profil de ciblage suggère que Moscou s’efforce de compromettre les réseaux ukrainiens les mieux défendus. Bien que des cas cruciaux comme celui de SolarWinds laissent entrevoir la possibilité d’autres cas, non encore détectés, de cybercampagnes soutenues par des opérations de renseignement humain difficiles à détecter, les données disponibles suggèrent que les cyberdéfenses tiennent bon en Ukraine.

La plupart des cyberincidents et des campagnes menées par la Russie contre l’Ukraine dans le passé ont été lancés à des fins de perturbation ou d’espionnage plutôt que pour dégrader des réseaux gouvernementaux essentiels. Seuls 29 % des cyberincidents documentés indiquant des campagnes plus importantes étaient des dégradations. La majorité des cyberopérations russes se caractérisent par des tentatives d’hameçonnage, des campagnes de déni de service distribué, des efforts de propagande ou de vandalisme, et des intrusions dans un seul réseau, qui ont toutes tendance à avoir un impact limité.

Au total, aucun des 28 cyberincidents enregistrés, révélateurs de campagnes plus vastes, n’a été si grave qu’il n’a entraîné de dommages physiques durables. Sur une échelle de 0 à 10, où « 0 » représente l’absence de cyberactivité et « 10 » la mort massive résultant directement d’un cyberincident, les attaques de la Russie contre l’Ukraine n’ont jamais dépassé « 5 », c’est-à-dire une ou plusieurs infiltrations de réseaux critiques et des tentatives de destruction physique. En outre, aucune des cyber-opérations menées par la Russie dans le passé n’a entraîné un changement de comportement de la part de l’Ukraine. Moscou semble considérer les cyber-opérations davantage comme un moyen de harceler l’Ukraine et de soutenir les opérations d’information que comme une arme de guerre relevant de la stratégie du coup de tonnerre.

Ce modèle de comportement est largement cohérent avec les interactions de la Russie avec ses autres rivaux. Selon l’ensemble de données DCID 2.0, sur les 113 cyberincidents et campagnes de grande envergure documentés que la Russie a lancés contre ses rivaux entre 2000 et 2020, un seul (0,088 %) a abouti à une concession politique tangible. Les opérations cybernétiques restent un instrument de coercition faible pour Moscou, malgré leur utilisation fréquente.

Analyse des opérations cybernétiques russes en 2022

Passant de l’ensemble de données DCID 2.0 à la première année de la guerre en Ukraine, l’équipe de recherche du CSIS a identifié 47 cyberincidents attribués publiquement indiquant une campagne initiée par la Russie entre le 29 novembre 2021 et le 9 mai 2022[52] Ces données proviennent directement de sources gouvernementales ukrainiennes et de rapports de Microsoft, évitant ainsi les biais qui pourraient être introduits par de nombreux comptes-rendus d’actualité contemporains. En raison de la nature secrète des cyber-opérations, il ne s’agit probablement que d’un échantillon restreint mais représentatif des intrusions dans la population en général.

À lire également

Guerre en Ukraine : étude des opérations non conventionnelles

Si la nature des cyberopérations s’aligne davantage sur les activités de renseignement et de façonnage telles que la tromperie, on pourrait s’attendre à ce que cette tendance se manifeste dès les premiers stades de la guerre en Ukraine. En d’autres termes, les observations tirées d’ensembles de données tels que le DCID 2.0 devraient montrer, même s’il ne s’agit que d’un petit échantillon d’une population plus large, que les cyberopérations ont augmenté en fréquence mais pas en gravité au cours des premières phases du conflit de 2022 par rapport aux statistiques d’avant-guerre. Comme il est difficile de savoir exactement quand une campagne cybernétique commence, les données devraient montrer un décalage qui se traduit par des pics autour du début des hostilités majeures.

Les opérations cybernétiques restent un instrument coercitif faible pour Moscou, malgré leur utilisation fréquente.

C’est exactement ce qui ressort de l’examen du schéma des cyberintrusions recensées par la DCID 2.0. Le nombre de cyberintrusions documentées a augmenté de 75 %, mais la gravité moyenne des attaques a diminué. Le niveau de gravité moyen a chuté après l’invasion à grande échelle, ce qui indique que même si les perturbations et l’espionnage de bas niveau se sont poursuivis, les opérations de type dégradation en provenance de Russie ont considérablement diminué. Les résultats sont statistiquement significatifs et sont présentés dans l’annexe statistique. On ne sait pas si cette baisse est due à un ciblage délibéré ou à la résistance des cyberdéfenses ukrainiennes, questions abordées plus loin dans la présente étude.

Contrairement aux spéculations selon lesquelles les cibles russes se déplaceraient pour se concentrer sur le soutien aux opérations militaires, une analyse de la DCID ne montre pas de changement statistiquement significatif dans le ciblage ou le type de campagne global. Il n’y a pas eu de différence statistiquement significative dans le ciblage avant et après l’invasion (voir l’annexe statistique). Cette constatation donne à penser que l’utilité des cyberopérations réside davantage dans les conditions de mise en place et le renseignement que dans leur application directe au cours d’opérations de combat à grande échelle. Bien que le ciblage cybernétique soutienne le combat, les données montrent que les grandes campagnes cybernétiques ne changent pas radicalement en temps de guerre. Ce que les résultats ne permettent pas de déterminer, c’est si cette observation est fonction du caractère du cyberespace ou si elle résulte de facteurs spécifiques tels que la résilience de la cyberdéfense de l’Ukraine.

En examinant le style des attaques russes, l’équipe de recherche a constaté que l’activité cybernétique de la Russie pendant la guerre a été plus perturbatrice que dégradante, ce qui est conforme à son comportement passé. Comme le montre la figure 2, si l’on examine ces cyberopérations par type, les objectifs cybernétiques préférés de Moscou sont restés les activités de façonnage perturbatrices et les campagnes de cyberespionnage. Au cours des premiers mois de l’invasion de l’Ukraine en 2022, les incidents perturbateurs ont représenté 57,4 % du total des incidents, suivis par l’espionnage (21,3 %).

La dépendance à l’égard des opérations perturbatrices contraste avec le comportement de la Russie avant la guerre, qui mettait l’accent sur l’espionnage. Cela dit, tant pour l’échantillon d’avant-guerre que pour celui de la guerre de 2022, les cyberopérations dégradantes n’ont jamais été majoritaires. Tout comme les cyber-opérations passées de la Russie n’ont pas entraîné de concessions de la part de l’Ukraine, celle-ci n’en a fait aucune au cours de la période couverte par la présente analyse.

Il n’y a pas eu de différence statistiquement significative dans le ciblage avant et après l’invasion […] l’utilité des opérations cybernétiques réside davantage dans les conditions de mise en place et le renseignement que dans l’application directe lors d’opérations de combat à grande échelle.

Visualisation à distance

En temps de guerre, un État peut modifier son ciblage cybernétique. Pourtant, l’analyse des événements cybernétiques ukrainiens ne confirme pas cette hypothèse. Si l’on examine les cibles des cyberagressions russes dans les 47 incidents totaux, la plupart (59,6 %) visaient des acteurs privés non étatiques, suivies par des attaques visant des acteurs étatiques et des collectivités locales (31,9 %). Quatre seulement (soit 8,5 %) visaient des acteurs militaires gouvernementaux. Cette répartition par type de cible correspond étroitement aux cibles de la Russie entre 2000 et 2020 : 57 % des cibles étaient des acteurs privés non étatiques, 32 % des acteurs gouvernementaux non militaires et 11 % des acteurs gouvernementaux militaires. Il est contre-intuitif que les acteurs militaires n’aient pas été ciblés plus fréquemment pendant la guerre.

Ces résultats jettent le doute sur la mesure dans laquelle la Russie a réussi à intégrer ses opérations militaires conventionnelles aux effets cybernétiques. La coordination avec les forces conventionnelles est devenue un sujet de discussion important, une grande partie des médias ayant suivi certains analystes en affirmant qu’il existait une coordination importante entre les cyberopérations et les forces militaires conventionnelles[53]. La présente analyse ne permet pas d’étayer ces affirmations. Les opérations militaires russes semblent avoir du mal à intégrer des effets combinés, en particulier dans plusieurs domaines.

À lire également

La guerre en Ukraine : une revanche de la géographie ?

Ce manque apparent de coordination entre les attaques cybernétiques et conventionnelles est également reconnu par James Lewis, vice-président principal du CSIS. Pour réussir une attaque coordonnée, il faut à la fois une planification et un soutien des services de renseignement. Or, soit parce qu’elle a choisi de ne pas le faire, soit parce qu’elle en était incapable, les cyber-attaques de la Russie n’ont eu qu’un effet limité sur les efforts militaires de la Russie en Ukraine. Cela amène M. Lewis à déclarer franchement que « les cyberattaques sont surestimées ». Bien qu’elles soient inestimables pour l’espionnage et la criminalité, elles sont loin d’être décisives dans un conflit armé »[54].

Ces résultats mettent en doute la mesure dans laquelle la Russie a réussi à intégrer ses opérations militaires conventionnelles aux effets cybernétiques.

Donner du sens aux résultats

Les cyber-opérations se sont multipliées de manière spectaculaire au cours de la phase initiale de la guerre. Paradoxalement, il n’y a pas eu de changement correspondant en termes de gravité ou de style, ni de changement dans les préférences de la Russie en matière de cibles. Si le taux de cyberconflit a augmenté pendant la guerre, il n’en a pas été de même pour le taux de concessions ou même d’opérations cybernétiques graves. Cette base empirique, bien que fondée sur l’agrégation de données non classifiées, exige une explication.

L’analyse présentée ci-dessus permet de comprendre ce qui se passe, mais pas nécessairement d’en expliquer clairement les raisons. La présente étude examine trois explications causales différentes. La première – qui suit la logique des données collectées et évaluées ci-dessus, ainsi que des rapports minoritaires – explique pourquoi les cyber-efforts russes ont été inefficaces[55]. [La deuxième explique le contraire : pourquoi le monde pourrait encore assister à des cyber-campagnes de grande envergure en Ukraine et au-delà. La troisième examine une autre logique du cyberespace axée sur la désinformation, la désinformation et la malinformation, ainsi que sur les grandes campagnes de propagande.

- « La défense est dominante

Il est possible qu’une combinaison d’innovation du secteur privé, de coordination de l’État et de doctrine émergente ait rendu la défense du domaine cybernétique dominante. Alors que SpaceX et Starlink ont fait les gros titres en Ukraine, de nombreuses entreprises se sont empressées d’aider le pays à conserver la capacité d’accéder au cyberespace[56] Microsoft a indiqué qu’une combinaison de « renseignements sur les cybermenaces et de protection des points finaux … a permis à l’Ukraine de résister à un pourcentage élevé de cyberattaques russes destructrices »[57]. »En novembre 2022, le vice-premier ministre ukrainien et ministre de la transformation numérique, Mykhalio Fedorov, a fait l’éloge d’Amazon Web Services (AWS) pour le rôle qu’ils ont joué en aidant l’Ukraine à maintenir la continuité du gouvernement pendant la guerre[59].Au début du conflit, AWS a envoyé des disques d’ordinateur de la taille d’une valise pour aider l’Ukraine à sauvegarder des données essentielles[60]. La société de cybersécurité Cloudflare a étendu ses services Project Galileo – une suite complète de protection pour les organisations dans le domaine des arts, des droits de l’homme, de la société civile, du journalisme et de la promotion de la démocratie – à des organisations clés dans toute l’Ukraine[61].[Cet effort s’est fait en parallèle avec le projet Shield de Google, qui vise également à aider les organisations à risque à se défendre contre les cyberintrusions[62]. Dans l’ensemble, le caractère du cyberespace, qui repose sur les réseaux d’entreprises et le secteur public, signifie qu’un réseau d’acteurs privés a été impliqué dans la défense de l’Ukraine[63].

Au-delà des nouvelles technologies qui augmentent la puissance de la défense, les sept dernières années ont été marquées par un effort non signalé de coordination des politiques de cybersécurité entre les États et d’implication du secteur privé[64] Les architectes de la cyberstratégie ukrainienne ont participé à de nombreuses initiatives du Département d’État américain, notamment à une réunion avec le directeur de recherche de la Commission du Solarium du cyberespace des États-Unis un an avant le début du conflit. Plusieurs agences fédérales ont mis en place des programmes de soutien aux réseaux et à l’infrastructure numérique de l’Ukraine avant la guerre, notamment des initiatives de réforme de la cybersécurité de l’Agence américaine pour le développement international et des initiatives du ministère de la sécurité intérieure et du ministère de la justice pour le partage d’informations sur les menaces[65]. Ces efforts ont été déployés parallèlement à des initiatives similaires de l’Union européenne[66].

À lire également

Comparatif des cyberpuissances : Etats-Unis, Chine, Russie

La notion de mécanismes défensifs dans le cyberespace a également évolué au cours des dix dernières années. Les premières stratégies cybernétiques publiées par le ministère américain de la défense ont été critiquées pour leur caractère trop défensif[67]. Dans le sillage de la stratégie de défense nationale de 2018 et d’initiatives parallèles au sein du ministère de la défense, l’U.S. Cyber Command a également publié une nouvelle stratégie en 2018 qui préconise de « prendre des mesures dans le cyberespace au cours de la compétition quotidienne pour préserver les avantages militaires des États-Unis et défendre leurs intérêts »[68].

Ces nouveaux concepts ont été mis en œuvre lorsque les États-Unis et leurs alliés ont déployé des cyberforces pour soutenir les défenses de leurs partenaires. Dans un discours prononcé lors du Reagan National Defense Forum 2022, le général Paul Nakasone, commandant du U.S. Cyber Command et directeur de la NSA, a raconté que son équipe de recherche avait augmenté de 300 % en 2021[69]. De même, l’Union européenne a activé son équipe de réaction rapide pour aider l’Ukraine à repousser les cyberattaques russes[70].[L’OTAN est allée jusqu’à accepter que l’Ukraine participe à son Centre d’excellence pour la cyberdéfense en coopération[71]. Les efforts des États-Unis en matière de défense en amont sont allés au-delà de la cyberdéfense pour supprimer secrètement les logiciels malveillants russes des réseaux informatiques du monde entier[72]. On ne sait pas encore si ces activités de défense en amont ont également inclus des attaques visant à perturber les cybercapacités russes.

- « C’est une question de temps

La Russie pourrait être en train de se regrouper après le succès initial de la cyberdéfense ukrainienne soutenue par des étrangers ou pourrait attendre son heure. L’absence d’attaque significative d’infrastructures critiques à l’aide de logiciels malveillants à ce jour n’exclut pas qu’il y en ait une à l’avenir.

Tout d’abord, certains éléments indiquent que la Russie s’efforce de perturber le commandement et le contrôle depuis le début de la guerre. Quelques heures avant le début de l’invasion terrestre, la Russie a déployé un logiciel malveillant qui a perturbé le système satellitaire Viasat et entraîné la coupure temporaire de plus de 30 000 connexions Internet en Europe, dont 5 000 éoliennes[73]. Les dirigeants de SpaceX affirment que le réseau Starlink de la société a résisté à de multiples cyberattaques russes depuis que cette capacité a été déployée en Ukraine[74]. Plus récemment, des rapports font état d’opérations cybernétiques russes visant à pénétrer dans Delta, un logiciel unique de fusion de renseignements militaires et de ciblage ukrainien[75].

Deuxièmement, depuis le début de la guerre, des logiciels malveillants ont été découverts sur des infrastructures critiques dans des pays qui soutiennent l’Ukraine avec une aide militaire étrangère[76]. Aux États-Unis, des logiciels malveillants russes ont été découverts sur des infrastructures critiques liées à la production et à la fourniture d’électricité au début du conflit ; s’ils n’avaient pas été découverts, ils auraient pu être utilisés pour provoquer des pannes d’électricité et des interruptions de l’approvisionnement[76]. Le Royaume-Uni a publié un avertissement public à l’intention des organisations d’infrastructures critiques concernant les efforts accrus de Moscou pour cibler les infrastructures critiques depuis le début de la guerre en Ukraine[77]. La Pologne est une cible fréquente, les fournisseurs de logistique étant souvent mis en danger, principalement par des logiciels rançonneurs[78].

La Russie a également été impliquée dans des efforts visant à développer des kits d’outils encore plus sophistiqués. Ces mesures comprennent de nouvelles classes de logiciels malveillants de contrôle industriel conçus pour perturber, dégrader ou détruire les infrastructures critiques, à l’instar des effets observés historiquement lors de l’attaque Stuxnet contre les installations nucléaires iraniennes, découverte en 2010, et des attaques BlackEnergy qui ont perturbé le réseau électrique de l’Ukraine en 2015[79].[Des rapports indiquent également que la Russie développe une nouvelle capacité combinant la guerre électronique, le renseignement d’origine électromagnétique et les capacités cybernétiques, axée sur le ciblage des infrastructures critiques et des » systèmes de survie « [81] Cet accent mis sur le sabotage des infrastructures critiques est un élément clé de la théorie militaire russe et du concept d' » opération stratégique de destruction de cibles d’importance critique « , également connu sous le nom de SODCIT[82].

Pourtant, les efforts déployés par la Russie pour utiliser le cyberespace afin d’affaiblir le soutien occidental ou les capacités militaires ukrainiennes n’ont pas répondu aux attentes jusqu’à présent. Trois raisons se dégagent. Premièrement, il se peut que la défense soit dominante dans le cyberespace. Moscou se trouve confronté non seulement à l’Ukraine, mais aussi à un réseau mondial de professionnels publics et privés de la cybersécurité, ce qui limite l’étendue de ses possibilités d’exploitation du cyberespace. Deuxièmement, il pourrait y avoir une tendance à l’inflation des menaces dans les rapports sur le cyberespace, qui fait paraître les efforts russes plus sophistiqués et plus robustes qu’ils ne le sont en réalité. Même l’attaque de Viasat n’a pas eu d’impact significatif en Ukraine, selon Viktor Zhora, vice-président et responsable de la transformation numérique au Service d’État de la communication spéciale et de la protection de l’information (SSSCIP) de l’Ukraine[83]. Troisièmement, il pourrait y avoir une logique encore plus simple : l’infrastructure critique en Ukraine peut être dégradée par des frappes de missiles de croisière, ce qui permet à la Russie de réserver des logiciels malveillants exquis au cas où la guerre s’intensifierait et impliquerait un combat direct avec l’Occident. En d’autres termes, il pourrait y avoir une dynamique d’escalade dans le cyberespace qui empêche les États de lancer une campagne de cyberattaques tous azimuts contre une grande puissance rivale, même dans le cadre d’une guerre par procuration.

- « C’est une autre guerre »

La Russie pourrait être en train de mener une cyberguerre d’un autre type, moins axée sur la destruction d’infrastructures critiques que sur la limitation de la coalition soutenant l’Ukraine. Cette stratégie de guerre de l’information vise à semer le chaos et à semer le doute et la confusion, conformément aux idées soviétiques sur les mesures actives et le contrôle réflexif[84].

Microsoft a fait état d’intrusions russes dans le réseau de plus de 100 organisations dans plus de 40 pays au-delà de l’Ukraine[85] Beaucoup de ces efforts impliquent des » équipes de manipulateurs persistants avancés (APM) » liées au Kremlin qui se spécialisent dans la diffusion de faux récits dans les médias sociaux d’une manière » similaire au prépositionnement de logiciels malveillants « [86] Les cyberopérateurs russes continuent de mener des perturbations de bas niveau contre des cibles à l’étranger proche, ciblant l’Ukraine et les États qui soutiennent l’Ukraine[87]. Une récente attaque du groupe Sandworm, attribuée au GRU russe, a visé Ukinform, l’agence de presse nationale de l’Ukraine[87]. Politico note que la Russie a cherché à terroriser la population civile ukrainienne après avoir échoué dans ses cyber-opérations sur le champ de bataille[88].

À lire également

Cyberespace et convergences technologiques

En dehors de l’Ukraine, des acteurs liés à la Russie ont utilisé des attaques de bas niveau pour perturber des sites Web, conformément à une approche cybernétique de la guerre politique[89]. La Lituanie a été prise pour cible après avoir imposé des restrictions aux cargaisons russes entrant à Kaliningrad[90]. De nombreux groupes de menace alignés sur la Russie ont rejoint le chaos, prenant pour cible la Norvège, la Finlande, l’Estonie et la Lettonie[91].

Il peut exister une dynamique d’escalade dans le cyberespace qui empêche les États de lancer une campagne de cyberattaques tous azimuts contre une grande puissance rivale, même dans le cadre d’une guerre par procuration.

À l’échelle mondiale, la Russie utilise le cyberespace pour mener ce que les chercheurs de l’Atlantic Council appellent une » guerre narrative « [92] Ces opérations visent à éroder la confiance mondiale en l’Ukraine[93] Contrairement aux cyberintrusions traditionnelles, l’objectif est soit de provoquer le chaos, soit de façonner l’attitude du public à l’égard du conflit à l’aide d’une propagande informatique[94]. Ces méthodes comprennent la création de faux comptes de médias sociaux, l’utilisation de bots et le ciblage de contenus destinés à des groupes d’utilisateurs particuliers afin de modifier l’attitude du public[94].

Prenons par exemple les opérations d’information cybernétiques de Moscou en Afrique qui se sont accélérées après l’invasion russe en 2022. Dès 2019, des chercheurs ont identifié un groupe de pages Facebook liées au groupe Wagner qui étaient actives en Libye, en République centrafricaine, au Soudan, en République démocratique du Congo, à Madagascar et au Mozambique[95] L’opération a fait preuve d’un haut degré de sophistication, notamment en faisant appel à des sous-traitants locaux et à des locuteurs natifs, en adaptant les messages à des formes de contenu uniques telles que de courtes vidéos et des concours, et en utilisant des formulaires Google pour solliciter un retour d’information[96].[Ces opérations se sont accélérées après l’invasion de l’Ukraine en 2022, avec de nouveaux groupes tels que Russosphere promouvant la propagande liée au Kremlin sur les médias sociaux calibrés pour divers publics à travers l’Afrique[97]. Ces efforts de sensibilisation sur les médias sociaux complètent des approches de propagande plus traditionnelles liées à des plateformes telles que RT, qui a élargi sa couverture à travers l’Afrique depuis le début de la guerre[98].

Des modèles étranges aux futurs alternatifs

Combinées aux tendances empiriques des cyberattaques russes contre l’Ukraine, ces trois logiques permettent d’imaginer comment la cyberguerre en Ukraine – voire au-delà – pourrait évoluer au cours des 12 à 36 prochains mois.

L’impasse cybernétique : À l’avenir, la défense reste dominante, limitant les cybercampagnes offensives en Ukraine.

En Russie, les dirigeants estiment que les progrès sur le front cybernétique sont aussi stagnants que sur le champ de bataille. Alors que les lignes de tranchées, les rivières et les positions de combat renforcées par du béton rendent les manœuvres difficiles dans le monde réel, un mélange d’entreprises du secteur privé et de gouvernements contrecarre les cyber-offensives dans le cyberespace. En outre, les efforts de la Russie pour étendre la portée de ses cyberattaques au-delà de l’Ukraine ne donnent que peu de résultats à long terme et font de la Russie un paria international au même titre que la Corée du Nord. Les groupes criminels russes prospèrent, multipliant les campagnes de ransomware et les campagnes de « crime-as-a-service » à l’échelle mondiale, mais Moscou s’avère incapable d’aligner ses cyber-opérations sur ses objectifs politiques, à savoir gagner la guerre en Ukraine et établir l’hégémonie russe à l’étranger proche.

La vague de cyber-attaques russes déjouées suscite un nouveau débat sur l’efficacité des cyber-opérations en tant qu’instrument de guerre. Ce débat oppose les États-Unis, où les militaires et les services de renseignement soutiennent l’augmentation des investissements dans les cybercapacités malgré les revers russes, à leurs partenaires européens, dont beaucoup souhaitent des interdictions plus larges contre les cyberopérations et la mise en commun des données sur les attaques et les vulnérabilités afin d’accroître la sécurité. Ces efforts sont compliqués par le blocage de la législation et de l’action exécutive aux États-Unis visant à inciter le secteur privé à signaler les intrusions dans les réseaux. Le résultat net est que les États-Unis et leurs partenaires sont de plus en plus en désaccord sur le cyberespace et qu’il n’y a pas d’unité d’effort en matière de cybersécurité entre les secteurs public et privé. La cybernétique d’État est limitée à l’espionnage, mais l’activité criminelle augmente, ce qui entraîne une perte de confiance dans la capacité ou l’intérêt du gouvernement fédéral américain à défendre le cyberespace.

À lire également

La Chine suit les débats et continue d’investir dans un mélange de surveillance intérieure et de soutien cybernétique pour les concepts de frappe de la puissance de feu. L’Armée populaire de libération (APL) se concentre davantage sur la collecte de renseignements et le ciblage, ainsi que sur le perfectionnement des moyens d’intégration de la cyberguerre, de la guerre électronique et du renseignement d’origine électromagnétique, afin d’éviter le sort de Moscou. Plus inquiétant encore, l’incapacité de la Russie à intégrer les opérations cybernétiques dans sa campagne militaire pousse Pékin à accroître ses investissements dans l’armement de l’espace. Les chefs militaires de l’APL estiment qu’une combinaison d’effets cinétiques et non cinétiques contre les constellations de satellites des États-Unis et des pays partenaires s’avérera plus fiable que les intrusions dans les réseaux terrestres et les attaques de logiciels malveillants difficiles à contenir.

La guerre revient à la maison : dans le futur, la Russie s’intensifie et déclenche une vague d’attaques contre les infrastructures critiques.

Alors que les progrès sur le champ de bataille stagnent et que l’aide occidentale continue d’affluer vers Kiev, Moscou autorise une nouvelle campagne d’attaque des infrastructures critiques dans les États qui soutiennent l’Ukraine. Après des années d’expérimentation dans la nature, les cyber-opérateurs russes mettent au point des kits d’outils qui exploitent les systèmes de contrôle industriel liés à la production et à la transmission d’énergie, aux systèmes de transport, au traitement des eaux usées et à un large éventail de processus industriels. Alors que la précédente campagne de Viasat avait mis hors service 5 000 turbines éoliennes, cette nouvelle tentative laisse des millions de personnes sans accès intermittent à l’électricité et à l’eau dans toute l’Europe et aux États-Unis pendant dix jours. Il en résulte une panique généralisée qui fait des centaines de morts au cœur de l’hiver. Les retombées économiques sont pires, avec des krachs boursiers généralisés et des retraits de devises. Les chefs d’entreprise sont en colère contre les services de renseignement et les dirigeants militaires occidentaux après qu’il a été révélé que des éléments de la cybercampagne russe étaient basés sur des logiciels malveillants développés par la communauté du renseignement américain et que Moscou a réutilisés.

Face à la pression de l’opinion publique, le président américain prend des mesures de rétorsion à l’encontre de la Russie. Les cyber-opérations américaines paralysent les infrastructures critiques de la Russie et provoquent une catastrophe humanitaire de grande ampleur, malgré les efforts déployés pour cibler avec précision les installations liées aux élites politiques et à l’armée. Les retombées économiques se généralisent et mettent encore plus à l’épreuve les infrastructures déjà fragiles de la Russie, provoquant un effet de ralliement temporaire autour du drapeau. Les citoyens russes soutiennent les représailles.

En réponse aux cyberattaques, la Russie met ses forces nucléaires en état d’alerte et déploie des systèmes de lancement supplémentaires au Belarus. Les sous-marins russes coupent les principaux câbles à fibre optique, ce qui entraîne la dégradation des échanges d’informations, comme les communications mondiales et les principaux systèmes d’alerte précoce anti-sous-marins. Par des voies détournées, Moscou fait savoir qu’elle a l’intention d’utiliser des armes nucléaires non stratégiques en Ukraine et qu’elle réagira en cas d’intervention des États-Unis ou de tout autre membre de l’OTAN. Les États-Unis sont contraints d’augmenter leur niveau d’alerte nucléaire, plongeant le monde dans la crise stratégique la plus dangereuse depuis la crise des missiles de Cuba en 1962. Les experts qualifient cette impasse de « crise des cybermissiles ».

Mensonges numériques : à l’avenir, les efforts cybernétiques de la Russie auront pour effet de ternir l’image des États-Unis à l’étranger.

Malgré les revers militaires en Ukraine et les dissensions à l’intérieur du pays, les attitudes à l’égard de la Russie dans les pays du Sud sont de plus en plus positives. L’utilisation de fermes à trolls, l’accès facile à RT en Afrique et la propagande informatique réussissent à créer une image de Moscou en tant que victime du néo-impérialisme occidental. Dans ces récits, Poutine est davantage perçu comme un Che Guevara du XXIe siècle que comme un homme fort vieillissant. Le barrage de propagande mondiale complique les programmes de développement des États-Unis et entraîne de nombreuses manifestations devant les ambassades américaines à l’étranger. Les intermédiaires du parti communiste chinois amplifient ces efforts et propagent le mécontentement en Asie du Sud-Est et en Asie centrale, ainsi qu’en Amérique latine.

Dans notre pays, la vague mondiale de propagande trouve des relais à gauche et à droite de l’échiquier politique américain. La propagande conçue pour les publics de droite présente la Russie comme un défenseur de la chrétienté et un rempart empêchant un « Occident réveillé » de déclencher l’effondrement de la civilisation. À gauche, les messages adaptés aux médias sociaux parlent de non-intervention et de la nécessité de se désengager de la puissance militaire au profit de dépenses sociales à l’intérieur du pays. Ces messages cherchent également à établir un lien entre l’image de Washington en tant que puissance néo-impériale et les griefs historiques à l’intérieur des États-Unis.

Ces campagnes sont accélérées par l’accès généralisé à l’intelligence artificielle générative (IA), ce qui entraîne une vague de deepfakes et de contenus rédigés par l’IA en ligne. En l’absence de politiques publiques ou privées visant à modérer les contenus, l’avalanche de contenus submerge les médias sociaux. La confiance du public dans les institutions dirigeantes poursuit son déclin à long terme et s’étend à un sentiment plus large de cynisme dans la société américaine.

Implications politiques

Les données empiriques combinées aux scénarios montrent qu’il est nécessaire de développer les partenariats public-privé et d’autres mécanismes de défense collective dans le cyberespace, tout en élaborant de nouvelles approches pour contrer les opérations d’influence et la concurrence dans l’environnement de l’information. Ces recommandations, bien qu’élaborées indépendamment et avant la publication du rapport, correspondent aux priorités énoncées dans la stratégie nationale pour le cyberespace de 2023.

Recommandation 1 : Augmenter les partenariats public-privé pour soutenir la cyberdéfense

Il ne suffit pas de sécuriser les réseaux critiques des services de renseignement et de l’armée des États-Unis. Les sociétés modernes vivent à travers des réseaux complexes qui traversent les secteurs public et privé. Plus il est facile de créer des données mises en commun et des normes communes, plus il sera difficile pour les adversaires de compromettre la sécurité. Cela équivaut au vieil adage militaire selon lequel il faut « se déplacer en fonction du terrain ». Si le terrain (c’est-à-dire le cyberespace) est défini par des réseaux évolutifs reliant des groupes diffus, le fait de faciliter la coordination de la défense de ces groupes rendra plus difficile la conduite d’actions offensives par un seul acteur.

En termes pratiques, cette logique signifie que plus le gouvernement américain offrira d’incitations à la collaboration entre les secteurs public et privé, plus la cyberdéfense aura de chances de résister à de futures attaques. Par exemple, que se passerait-il si les entreprises qui se mobilisaient pour aider les pays et les sociétés en état de siège, comme l’Ukraine, bénéficiaient de crédits d’impôt ou étaient au moins autorisées à déduire fiscalement les heures de travail utilisées ? Et si le gouvernement américain créait une nouvelle catégorie de subventions ou de contrats, tels que les contrats de livraison et de quantité indéterminées (IDIQ), permettant au secteur privé de se mobiliser rapidement pour soutenir les principaux partenaires et alliés des États-Unis en cas de crise ? Les objectifs et les moyens sont clairs : renforcer les cyberdéfenses grâce à une collaboration accrue entre le secteur public et le secteur privé. Ce qui est moins clair, c’est le moyen optimal d’y parvenir, qui nécessitera probablement un mélange créatif d’incitations et de changements politiques similaires à ceux proposés par la Commission du solarium du cyberespace des États-Unis.

Deuxièmement, le renforcement du partenariat public-privé devrait permettre de mettre en commun des données claires et transparentes sur les cybermenaces. Si le gouvernement américain progresse dans le partage des informations sur les menaces, le processus pourrait aller beaucoup plus loin. Tout comme le secteur privé s’appuie sur les données économiques et météorologiques collectées par le gouvernement américain, il devrait en être de même pour le cyberespace, le gouvernement américain devant maintenir un pool de données crédibles continuellement mises à jour par des scientifiques spécialisés dans les données. Ce pool de données devrait anonymiser les noms des entités (par exemple, les entreprises, les organisations à but non lucratif et les agences gouvernementales), à l’instar des pratiques établies dans le cadre du programme de rapports sur la sécurité aérienne de l’Administration fédérale de l’aviation, et utiliser une typologie commune, comme le montre le cadre ATT&CK de MITRE. Sans cet ensemble de données de référence communes, le gouvernement américain et le secteur privé sont aussi aveugles que les sociétés financières l’étaient avant que le gouvernement ne publie des statistiques sur l’inflation et l’emploi.

La mise en commun des données est un bien public qui peut favoriser la collaboration entre les secteurs public et privé. Comprendre les tendances des attaques au fil du temps aidera les professionnels de la cybersécurité à déterminer quand mettre à jour les réseaux et quelle est la meilleure combinaison de défenses pour assurer la continuité des opérations. Grâce à ces informations, le gouvernement américain pourra alors déterminer où et comment se défendre au mieux, en donnant la priorité à des opérations cybernétiques plus exquises contre des menaces qui n’ont pas encore été atténuées par une coordination accrue entre les secteurs public et privé.

Recommandation 2 : Accroître l’engagement diplomatique en matière de cyberdéfense et de partage du renseignement

Comme pour la collaboration avec le secteur privé, le gouvernement américain devrait intensifier ses efforts de coordination avec ses partenaires et alliés pour sécuriser le cyberespace. Les recommandations de ce type sont faciles à formuler mais difficiles à mettre en œuvre, car elles nécessitent une coordination entre plusieurs agences, par, avec et par l’intermédiaire de plusieurs partenaires. Le département d’État jouera le rôle de chef de file, mais il doit collaborer avec d’autres départements, tels que le département de la sécurité intérieure, le département de la justice et de nombreux éléments de la communauté militaire et du renseignement, afin de coordonner les activités de sensibilisation des partenaires.

La résilience des réseaux ukrainiens est en partie liée aux mesures prises avant le conflit pour soutenir l’élaboration et la mise en œuvre d’une cyberstratégie nationale. La force de l’Ukraine en matière de cyberdéfense a illustré le rôle essentiel joué non seulement par le secteur privé mais aussi par les gouvernements étrangers pour aider Kiev à se préparer à l’augmentation des cyberintrusions pendant les premières phases de la guerre[99].

À lire également

Etats attaqués dans le cyber : exemple du Chili

Les activités diplomatiques de soutien à la cybersécurité doivent se concentrer sur deux domaines principaux : le partage de l’information et l’interopérabilité. En ce qui concerne le partage d’informations, le gouvernement américain devrait accélérer ses efforts pour partager ses connaissances sur les vulnérabilités avec ses partenaires. Trop souvent, les gouvernements retiennent l’information parce qu’ils souhaitent protéger les sources et les méthodes utilisées pour obtenir ces informations ou, plus insidieusement, parce que les données sur les vulnérabilités sont liées à des exploits actuellement utilisés par le gouvernement en question. Ces limitations, bien que valables, tendent à empêcher le partage d’informations opportunes sur les vulnérabilités cybernétiques avec les partenaires et les alliés. Elles créent également des barrières bureaucratiques et une culture du « non » qui limite la confiance entre les partenaires clés, ce qui entraîne souvent des retards dans la collecte et une compréhension déséquilibrée de l’environnement opérationnel cybernétique qui décourage la défense collective et la coordination. Il convient également de souligner qu’en l’absence d’un référentiel central de données, il n’existe pas de référentiel unique et vérifié permettant de suivre les cyberattaques à l’aide d’un cadre commun. Même s’il existe sur des réseaux classifiés, ce dont les auteurs doutent, les obstacles bureaucratiques au partage limitent l’accès ou les mises à jour en temps voulu, laissant souvent la communauté du renseignement dépendante de fournisseurs tiers, tels que les sociétés de renseignement sur les menaces.

Deuxièmement, l’action diplomatique devrait renforcer l’interopérabilité avec les principaux partenaires et alliés en augmentant le nombre de simulations de crise et de cyberjeux utilisés pour développer une compréhension commune de la meilleure façon de répondre à la coordination des cyberdéfenses, y compris la réponse aux incidents et l’atténuation des conséquences. Des organisations telles que la Cybersecurity Infrastructure and Security Agency (CISA) ont fait leurs preuves en matière d’élaboration et d’organisation d’exercices cybernétiques majeurs pour les agences fédérales, étatiques et locales. Ces efforts devraient être étendus pour inclure des programmes internationaux facilités par le Département d’État. Ces jeux permettraient d’étudier les attaques d’infrastructures critiques se produisant simultanément dans plusieurs pays et la meilleure façon de coordonner les cyberdéfenses et les interventions en cas d’incident. Ces jeux répondraient à l’hypothèse la plus dangereuse, à savoir qu’un État voyou tel que la Russie parvienne à dégrader les infrastructures critiques à l’échelle mondiale. Compte tenu des données de ciblage présentées ci-dessus, cette campagne viserait probablement les systèmes du secteur privé et chercherait à prendre un État en otage en faisant souffrir sa population (dissuasion par la punition) dans le cadre d’une crise qui s’aggrave. Compte tenu des récentes révélations sur la surveillance par la Chine des réseaux d’infrastructures critiques au niveau mondial, cette conclusion va bien au-delà de la coordination de la défense contre la Russie[100].

Recommandation 3 : Réévaluer la manière de contrer les opérations d’information cybernétiques

Les observations faites au cours de la première année de la guerre en Ukraine suggèrent qu’il est plus facile de se défendre contre les logiciels malveillants que contre les mensonges. Toutefois, le gouvernement américain doit encore élaborer une réponse crédible et dynamique aux opérations d’information et à la propagande informatique. Des initiatives telles que le Global Engagement Center du Département d’État constituent un pas dans la bonne direction, mais elles manquent de fonds et d’autorité pour contrer la désinformation, la désinformation et la malinformation à la vitesse de la machine.

Les défis posés par la lutte contre la propagande mondiale sont si importants qu’aucune agence ou approche unique n’est susceptible de les relever. C’est pourquoi le Congrès américain devrait créer une nouvelle commission chargée d’étudier la meilleure façon de lutter contre la désinformation dans le cadre de la stratégie de sécurité nationale des États-Unis et des défis posés par les pouvoirs législatifs existants. Des commissions antérieures telles que la U.S. Cyberspace Solarium Commission sont un exemple de la manière de catalyser le changement en ce qui concerne la sécurisation du cyberespace et peuvent servir de modèle.

Conclusion

L’utilisation du cyberespace pour connecter les réseaux de combat, soutenir le renseignement et échanger des informations est là pour durer. Il convient de noter qu’il a fallu moins de temps pour que la technologie de la communication devienne omniprésente dans la guerre que pour que l’imprimerie cède la place aux ordres militaires écrits. Pourtant, la forme de la guerre moderne renforce les travaux universitaires antérieurs sceptiques à l’égard du terme « cyberguerre » et la mesure dans laquelle les États ont intégré avec succès l’utilisation de logiciels malveillants, qui pourraient être mieux adaptés à l’espionnage qu’à des kits d’outils pour le champ de bataille. La guerre combinée est difficile. Les effets combinés cybernétiques sont encore plus difficiles et sujets à des résultats inégaux, à des coûts d’opportunité et à l’éternel brouillard et frictions qui pèsent sur l’utilisation de la violence dans la poursuite d’objectifs politiques.

Il est dangereux d’utiliser un cas particulier pour généraliser le caractère de la guerre. Pourtant, l’ampleur et les enjeux de la guerre en Ukraine en font un cas crucial pour comprendre l’avenir de la guerre. Comme il est difficile d’imaginer un conflit futur dans lequel le cyberespace ne joue pas un rôle de soutien à tous les niveaux de la guerre, ne pas analyser la manière dont les grandes puissances telles que la Russie appliquent la cyberpuissance risque de faire passer à côté de tendances clés.

La combinaison d’évaluations empiriques et de scénarios alternatifs examinés ici suggère que les cyberopérations seront probablement mieux adaptées pour façonner les interactions stratégiques – que ce soit par l’espionnage ou les campagnes de propagande – que pour déterminer les résultats tactiques. Comme dans le cas de la guerre électronique et du renseignement d’origine électromagnétique, même si les cyberopérations soutiennent l’art de la bataille, ce sera de manière indirecte et en modifiant l’équilibre de l’information entre les forces opposées. Même dans ce cas, la décision d’utiliser des cybercapacités exquises fera l’objet d’une analyse des gains et des pertes sur le plan du renseignement et de la technique, les commandants à différents niveaux de la chaîne de commandement cherchant à préserver les capacités et à trouver un équilibre entre l’exploitation et l’accès. En d’autres termes, la précipitation à utiliser l’accès cybernétique pour obtenir un effet sur le champ de bataille risque de faire perdre l’accès opérationnel et stratégique. Un problème d’engagement pèse sur les cyberopérations : la crainte d’une perte future limite l’utilisation actuelle. L’idée d’un « appel au feu cybernétique » au niveau du bataillon et de la compagnie est donc une perspective qui sera toujours soumise à des restrictions fondées sur des règles d’engagement, des autorités et des considérations de gain/perte d’une manière qui limite structurellement sa réactivité. Cette logique renforce la préférence pour des effets physiques plus faciles à mesurer, tels que les frappes d’artillerie et de missiles. Pourquoi pirater ce que l’on peut détruire ?

À lire également

La logique stratégique du cyberespace est plus difficile à évaluer. Il est toujours possible que Moscou ait retenu d’importantes capacités cybernétiques pour mettre en péril les infrastructures critiques occidentales à des fins de dissuasion stratégique. Même si cela est vrai, un bref coup d’œil à l’Ukraine montre que les efforts précédents pour utiliser les opérations cybernétiques afin de dégrader les infrastructures critiques n’ont produit que des résultats limités et temporaires. Cette perspective est d’autant plus discutable que l’équilibre entre l’offensive et la défensive dans le cyberespace se traduit par une course à la recherche d’intrusions entre de multiples pays et entreprises. Enfin, même si le cyberespace est essentiel à la guerre politique moderne et aux campagnes de propagande, on ne sait pas dans quelle mesure la population continue d’être captivée par les mensonges subtils et les « deepfakes ». L’avenir pourrait prouver que les citoyens distraits du monde entier sont aussi sensibles aux campagnes d’influence cybernétiques qu’au marketing basé sur les données. Sinon, les gens commenceront à s’adapter, ce qui les rendra plus résistants au flot de mensonges qui accompagne toute guerre, mais aussi probablement plus cyniques et plus enclins à la méfiance.

Présentation des auteurs

Grace B. Mueller, PhD, est postdoctorante à l’Institut cybernétique de l’armée.

Benjamin Jensen, PhD, est chargé de recherche principal pour la guerre future, les jeux et la stratégie dans le programme de sécurité internationale du Centre d’études stratégiques et internationales (CSIS) et professeur à l’Université du Corps des Marines, à l’École de combat avancé.

Brandon Valeriano, PhD, est chercheur principal au Krulak Center for Innovation de l’Université du Corps des Marines. Il a été conseiller principal de la Commission du Solarium du cyberespace et est actuellement conseiller principal de Solarium 2.0.

Ryan C. Maness, PhD, est professeur adjoint au département d’analyse de la défense de la Naval Postgraduate School (NPS). Il est également directeur du centre de recherche sur la stratégie d’information de la DOD à la NPS.

Jose M. Macias est assistant de recherche au sein du programme de sécurité internationale du CSIS.

Les opinions exprimées ici sont celles des auteurs et ne représentent pas les politiques du gouvernement des États-Unis, du ministère de la défense des États-Unis, du ministère de la marine des États-Unis ou du corps des marines des États-Unis.

Ce rapport a été rendu possible grâce au soutien de la Carnegie Corporation of New York.

Veuillez consulter le PDF pour les références.