Le chiffrement, une arme défensive cruciale dans la collecte de données, est au cœur des enjeux géopolitiques à venir.

L’espionnage permet la collecte de données. Le chiffrement est l’arme défensive pour l’éviter. Domaine mathématique par excellence, son évolution est l’enjeu de guerres. Allant jusqu’à être classé comme munition interdite à l’exportation par les Américains ou les Français durant la guerre froide. L’informatique a décuplé ses possibilités en dehors des simples communications chiffrées. Aujourd’hui, le chiffrement est un enjeu majeur qui enrôle les États, les armées, les scientifiques et les citoyens.

Article original paru sur Contrepoints.

L’ère pré-informatique

César : Permutation fixe

Avant l’accès à l’informatique, le chiffrement consistait en des protocoles pour mélanger les lettres d’un message.

Comme le chiffrement César où l’on décale les lettres dans l’alphabet. Si l’on décale les lettres de 5, le mot CESAR devient HJXFW. Un tel protocole est peu fiable, n’importe qui peut tester les 26 possibilités pour casser le code.

On peut aussi venir à bout de n’importe quelle permutation de lettres par une analyse fréquentielle. On note la répartition des lettres dans le texte chiffré. Il suffit de comparer avec la répartition des lettres dans la langue française pour retrouver la table de permutation.

Vigenère : Permutation périodique

Une méthode plus astucieuse est venue du mathématicien français Vigenère en 1586. On choisit une clé comme ARTICLE. Le décalage dans l’alphabet va varier en fonction des lettres de la clé ici : 1(A), 18(R), 20(T), 9(I), 3(C), 12(L) et 5(E). Le mot VIGENERE devient XTKGYITP.

Même si le décalage n’est plus fixe, il reste périodique. Aussi, ce chiffrement fut cassé par le major Prusse Kasiski en 1863.

Enigma : Permutation apériodique

Les Allemands mirent au point le chiffrement par permutation le plus élaboré avec la machine Enigma. L’utilisateur tape son texte comme sur une machine à écrire, à chaque touche une lumière s’allume sur un écran pour lui donner la lettre chiffrée associée.

Entre les touches et l’écran se cache un ingénieux circuit électrique qui passe dans des rouleaux. À chaque lettre, la position des rouleaux change, ainsi l’électricité prend un autre chemin à chaque lettre. La permutation des lettres dans un message n’est plus ni fixe ni périodique.

Enigma a apporté un avantage aux nazis durant la Seconde Guerre mondiale et un casse-tête aux Anglais. Il a fallu le génie d’Alan Turing pour en venir à bout avec une machine révolutionnaire qui débutera l’ère de l’informatique.

Le chiffrement aujourd’hui

AES : Successeur d’Enigma

Par sa rapidité de calcul, l’informatique a rendu obsolètes tous les précédents codes comme Enigma. Par la même occasion, cela a permis de créer de nouveaux chiffrements plus sûrs.

Aujourd’hui, le successeur d’Enigma s’appelle AES. Il permet, à l’aide d’une clé, de chiffrer et déchiffrer n’importe quel fichier numérique. Mais l’informatique a ouvert d’autres branches du chiffrement.

Signature numérique

Le cryptage informatique a apporté une innovation peu connue, les signatures numériques ECDSA. Elles permettent de garantir que le contenu d’un auteur n’a subi aucune altération.

Elles servent aussi bien à authentifier un message, s’assurer de l’intégrité d’un logiciel ou s’authentifier sans mot de passe.

En plus d’apporter une sécurité bien supérieure aux signatures manuscrites (impossible à falsifier, impossible à altérer après signature), les signatures numériques ont permis des cas d’usage unique.

Les signatures Schnorr permettent la construction d’une seule signature venant de plusieurs signataires. Les signatures en cercle permettent de signer anonymement au sein d’un groupe.

La révolution RSA

En 1977, le chiffrement RSA changea le monde. Que ce soit César, Vigenère, Enigma ou AES, on utilise la même clé chiffrer et déchiffrer. Pour débuter une communication sécurisée, il faut donc s’échanger cette clé en amont.

Avec le chiffrement RSA, on se retrouve avec une clé pour déchiffrer et une clé pour chiffrer. Ainsi, on peut partager publiquement la clé pour chiffrer, nous restons seuls en mesure de déchiffrer avec l’autre clé.

Ce chiffrement est derrière la sécurité d’internet avec le HTTPS. Lorsque vous vous connectez à contrepoints.org, le serveur commence par vous donner sa clé pour chiffrer, afin de sécuriser la connexion entre vous. Un tel fonctionnement est impossible avec AES.

Un autre cas d’usage sert à l’armée. Un tel chiffrement permet d’emporter la clé pour chiffrer au bout du monde sans risque. La clé pour déchiffrer reste au siège de l’état major.

Comment interdire une formule mathématique ?

Devant cette prouesse, l’armée américaine a tenté de stopper le chiffrement RSA. Or, interdire un chiffrement revient à interdire une formule mathématique. Pour tourner en dérision cette décision, des t-shirts arborant le protocole RSA furent vendus, mais interdits à l’export car considérés comme des munitions…

L’interdiction du chiffrement a aussi frappé la France jusqu’en 1999. Encore aujourd’hui l’Union européenne souhaite interdire le chiffrement. Le FBI demande publiquement à Apple d’affaiblir son chiffrement sur les iPhone.

Devant l’impossibilité d’interdire le chiffrement, les gouvernements ont choisi d’intervenir en amont en vérolant les logiciels.

C’est ainsi que la NSA a voulu véroler des logiciels comme TrueCrypt ou SSL. Ou encore l’entreprise suisse Crypto AG a été discrètement rachetée par la CIA afin de fournir des appareils vérolés aux diplomates et hommes politiques. Récemment, la gendarmerie française a piraté le logiciel EncroChat.

Les futures guerres du chiffrement

Garder ses données chiffrées sur internet

La première guerre du chiffrement vise à garder ses données chiffrées, y compris sur les services cloud en ligne. L’hébergeur cloud n’aura plus accès aux données en clair.

RSA permet de chiffrer la communication entre nous et le serveur, mais à la fin le serveur dispose des données en clair.

Ces véritables pots de miel sont aujourd’hui au cœur des piratages, de la revente de données, et surtout de l’espionnage de masse à peu de frais par les États.

Pour contrer ses dérives, on assiste déjà au chiffrement de bout en bout. Lorsque les données ne sont que stockées en ligne, on peut les chiffrer avant de les envoyer.

L’entreprise Signal propose une messagerie basée sur le chiffrement de bout en bout. Proton propose une boîte mail, un drive et un calendrier avec ce même principe. Dans les deux cas, les entreprises n’ont aucun accès aux données sur le serveur.

Mais que faire si l’entreprise doit vérifier une donnée (comme l’identité) ou manipuler la donnée (comme une requête Google) ?

En ce moment les laboratoires de recherche planchent sur des chiffrements homomorphes ou des preuves zéro connaissance (zero knowledge proof). Ces deux technologies permettent au serveur de vérifier ou manipuler une donnée alors qu’elle reste chiffrée.

Ainsi dans le futur, un service cloud pourra vérifier votre âge sans avoir votre identité. Google pourra répondre à votre requête sans la connaître.

Informatique quantique

La deuxième guerre est celle de l’informatique quantique, comme l’informatique électronique en son temps. L’informatique quantique va rendre caducs les protocoles de chiffrement actuels et en créer de nouveaux inviolables.

La course est ainsi lancée ! Les États, accompagnés des entreprises technologiques, se livrent une course aux armements : maîtriser le quantique pour se protéger soi-même et attaquer les autres. La France vient d’investir 1,8 milliard. L’Europe déploie son propre réseau de communications quantiques. Les entreprises américaines Google, IBM ou D-Wave franchissent toujours plus d’étapes dans la fabrication d’un ordinateur quantique opérationnel. La Chine a déjà lancé ses premiers satellites pour mettre en place des communications quantiques et travaille sur un ordinateur.

La monnaie

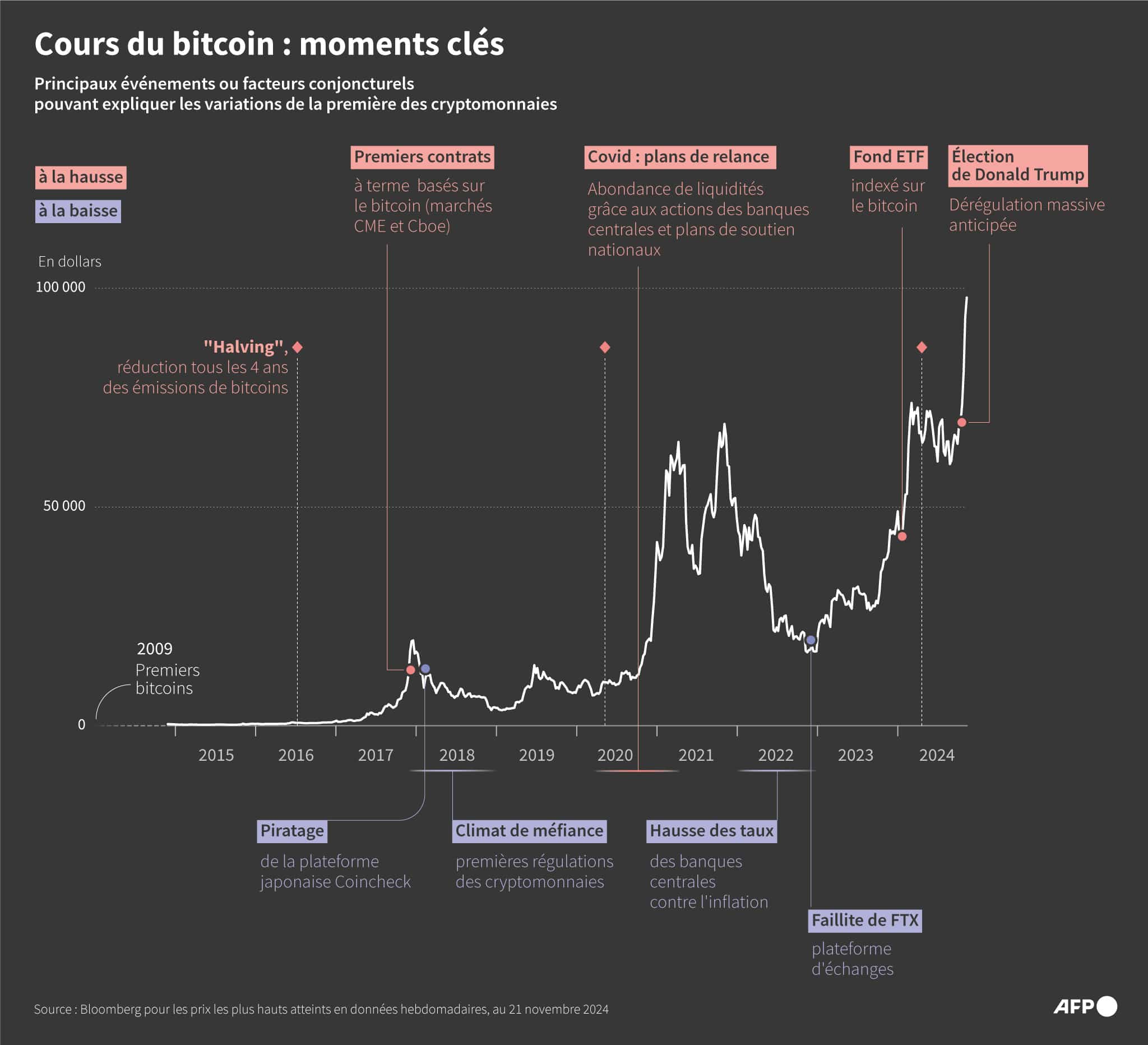

Enfin, la troisième bataille du chiffrement est arrivée subitement, c’est la monnaie. Bitcoin a ouvert la voie à la première forme de monnaie ne reposant ni sur un métal précieux ni sur un État, mais uniquement sur le cryptage.

Pour la première fois de l’histoire, une pièce numérique est frappée en dehors de toute institution politique.

Un tel basculement fait enrager les banques centrales qui y voient une concurrence incontrôlable. Comme pour les précédents outils de cryptage, les gouvernements tentent de l’interdire, en vain.

Conclusion

Le chiffrement est donc un enjeu géopolitique. Les futurs chiffrements homomorphes ou preuves sans connaissance pourraient mettre fin à l’hégémonie américaine sur les données d’internet.

Les cryptomonnaies pourraient mettre fin à l’hégémonie du dollar ou son successeur.

Enfin, la course au quantique prolonge une course vieille de milliers d’années : concevoir un chiffrement inviolable pour soi et casser celui du voisin.