La DRSD (Direction du renseignement et de la sécurité de la Défense) n’est pas le plus connu des services de renseignement français. Son rôle est pourtant essentiel, notamment pour protéger les entreprises des attaques cyber. Présentation par son directeur, le général Éric Bucquet.

Général Éric Bucquet, directeur de la DRSD

« Nous avons un gros problème ! » s’exclame le directeur informatique d’une entreprise dont le système d’information vient d’être victime d’une attaque au rançongiciel. Il poursuit : « Vous tentez d’ouvrir des fichiers, ils sont cryptés[1]. L’activité est bloquée. Puis, dans un fichier, les pirates se présentent, exigent une rançon en bitcoins en échange du décryptage[2] des données. » Un autre responsable évoque une « rançon qui doublait toutes les vingt-quatre heures ». La pression induite est alors à son comble, sans même parler de la menace de diffusion des données, habituellement associée à leur chiffrement. Même si les montants demandés varient dans des proportions très larges, c’est avant tout la multiplication des attaques et le fait qu’elles soient de mieux en mieux ciblées qui posent un véritable défi aux particuliers comme aux chefs d’entreprises, aux laboratoires de recherche, aux prestataires de sécurité et à l’État.

Les cyberattaques se caractérisent par leur foudroyance. La bascule entre la situation nominale où tous les systèmes d’information (SI) fonctionnent et celle, particulièrement critique, où plus rien ne marche se fait extrêmement rapidement. L’effet induit est l’incertitude. Qui sera la prochaine victime, quel mode d’action l’attaquant va-t-il employer, en profitant de quelle vulnérabilité́ ? La Direction du renseignement et de la sécurité́ de la défense (DRSD), service de renseignement (SR) du premier cercle, est justement chargée de la protection du personnel, des informations, du matériel et des installations sensibles de la défense nationale. Dans le cadre de sa mission de contre-ingérence, la DRSD doit « déceler et neutraliser toute menace […] résultant de l’activité légale ou non, d’états, de SR ou de concurrents étrangers au profit d’intérêts extérieurs pouvant affecter le secret de la défense nationale, le potentiel scientifique et technique de la nation (PSTN), les intérêts ou le patri- moine matériel et immatériel des entre- prises ou organismes liés à la défense ». Une menace cybernétique qui prend de l’ampleur, dans un contexte pandémique contraignant, ne peut laisser la DRSD sans réaction. Elle s’implique donc dans la cyberdéfense de son périmètre de responsabilité́, en mettant à profit ses propres capacités et celles de ses partenaires.

À lire également

Nouveau Numéro : Mer de Chine, Taïwan prochaine prise ?

Pandémie et cyberattaques

L’évaluation de la menace cybernétique est une mission quotidienne du service. La mesure dans le contexte particulier actuel est indispensable. Les impacts d’éventuelles attaques cyber doivent également être appréhendés, en les associant aux niveaux de cybersécurité déterminés par la DRSD. Finalement, la meilleure façon de faire face est certainement de mettre en réseau les capacités existantes, tant publiques que privées, de manière à partager au mieux et au plus vite les informations utiles.

La crise sanitaire a accru les vulnérabilités des entités face à ces menaces. La DRSD a pu constater une persistance des actions discrètes de cyberespionnage et une augmentation significative des ingérences cybercriminelles plus visibles.

Le déploiement massif (parfois peu maîtrisé, car non réellement anticipé) de solutions de télétravail a favorisé l’émergence de nouvelles vulnérabilités (mauvaises configurations, utilisation de périphériques et d’outils de visioconférence mal sécurisés…) que les acteurs cybermalveillants se sont immédiatement efforcés d’exploiter. La sphère économique de défense n’est pas épargnée.

La menace cybercriminelle a connu un essor très significatif. Au cours des derniers mois, une augmentation des campagnes de rançonnage numérique, des faux ordres de virement et des « arnaques au président » a été observée par plusieurs services, dont la DRSD. Les groupes criminels, aux capacités techniques variables, semblent principalement motivés par des gains financiers rapides sans risque tant la réponse juridique est faible. Si les ETI et PME apparaissent comme les victimes les plus fréquentes de leurs actions, les grands groupes peuvent également être touchés via leurs chaînes d’approvisionnement. Dans ce cadre, les fuites de données à caractère personnel peuvent être utilisées lors d’actions ciblées, criminelles et/ou terroristes. Ce phénomène fait l’objet d’une attention particulière de la DRSD.

Outre les impacts économiques et réputationnels, les ingérences dont sont victimes les entités de la sphère économique de défense sont, par la nature de leurs activités, susceptibles de porter atteinte aux intérêts vitaux de la nation (souveraineté nationale, autonomie stratégique…).

À ce titre, l’attaque de grande ampleur ayant principalement touché les États- Unis au travers d’Orion revêt un caractère assez emblématique.

Les coûts financiers liés aux opérations de remédiation qui suivent une attaque et à la reprise de l’activité́ fragilisent les acteurs économiques, y com- pris des grands groupes, dans lesquels des cellules de renseignement cyber (Cyber Intelligence Threat) se généralisent afin d’analyser les informations permettant d’évaluer la menace.

Néanmoins, la tentation de payer les rançons exigées, pour s’affranchir des coûts de remédiation et préserver l’image de marque, demeure encore forte, notamment pour les entités aux moyens financiers et techniques limités. Le paiement de rançons ne fait alors que renforcer le préjudice.

« Renseigner pour protéger ». La devise de la DRSD trouve tout son sens dans l’espace cybernétique, notamment lorsqu’il s’agit de veiller aux intérêts de l’État présents au sein de la base industrielle et technologique de défense, d’in- former les autorités et ses partenaires institutionnels, de conseiller et de sensibiliser ses interlocuteurs économiques

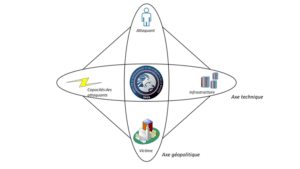

Sur la base des informations recueillies par les capteurs humains et techniques dont elle dispose, la DRSD produit donc du renseignement d’intérêt cybernétique (RIC), en considérant toutes les dimensions du cyberespace (physique, logique et sociale). Pour y parvenir, les analystes s’intéressent tant aux cibles qu’aux acteurs malveillants. Pour appréhender la menace sous ses différentes facettes, ils s’appuient sur une modélisation « en diamant » (cf. figure 1). Si l’on s’intéresse, par exemple, au rançongiciel « as a service » REvil, il s’agira d’étudier ses caractéristiques techniques, mais aussi de s’imprégner de sa charte éthique, qui interdit son emploi contre des organismes de santé et d’autres entités se situant dans la zone géographique russophone. Les analystes veillent toutefois à ne pas plaquer des schémas trop simples sur des situations parfois très complexes…

L’acquisition de cette connaissance globale s’impose, en effet, comme un préalable indispensable à toute analyse de risques, et, plus largement, à toute action d’anticipation. Or, en matière de renseignement, les défis demeurent nombreux : émergence de nouveaux profils et hybridation d’acteurs malveillants, évolution des modes opératoires, sophistication technique des outils d’at- taque utilisés, complexification crois- sante en termes d’attribution liée à l’essor d’un véritable marché concernant ces outils.

Consciente de cette situation, Mme Florence Parly l’a rappelée récemment : « En tant que ministre des Armées, je ne peux que constater que le cyberespace est devenu un espace de conflictualité […] c’est donc avec lucidité que nous avons fait du cyber une des priorités au ministère des Armées. » Ce constat et cet engagement sont des conditions sine qua non pour se prémunir des attaques potentielles.

Un matin presque ordinaire…

La société X est une entreprise multinationale implantée dans 70 pays. Elle possède un parc informatique de plus de 270 000 postes de travail, 120 000 serveurs. 80 % des machines utilisent le système Windows et les autres gardent différentes distributions de Linux.

Ce jeudi matin à 10h, le responsable du centre d’appel contacte l’officier central de sécurité (OCS) de l’entreprise pour lui annoncer qu’il est saturé par des appels d’utilisateurs signalant le redémarrage de leur poste de travail et l’affichage d’un message demandant le paie- ment d’une rançon. D’autres utilisateurs signalent également qu’ils n’arrivent pas à s’authentifier sur le réseau ou à accéder à des services tels que les partages de fichiers ou les serveurs web internes… L’OCS appelle le responsable du centre opérationnel de sécurité (COS ou SOC en anglais) qui, lui, confirme qu’il vient de détecter une attaque de type ransomware. Le nombre des machines impactées ne peut être évalué, les serveurs de supervision étant chiffrées. Le SOC constate également que ses postes redémarrent et affichent une demande de rançon. L’OCS contacte la direction, lui propose de déclencher le plan de gestion de crise et d’appliquer les mesures d’urgence pour contenir la propagation du ransomware. Ces mesures consistent à bloquer les flux réseau, arrêter tous les serveurs et les postes non chiffrés, récupérer les sauvegardes des systèmes critiques et commencer une restauration dans un environnement isolé de la production. Elle prévoit également de contacter des partenaires, publics et privés, pour obtenir une assistance technique dans la gestion de cette crise.

Panique à bord : la messagerie et la téléphonie IP ne fonctionnent plus, l’annuaire d’entreprise n’est plus accessible, tout comme les espaces de partage. Cette situation rend l’échange d’informations très difficile. Tous les membres des équipes techniques sont sollicités pour prévenir les différents établissements, en et hors métropole, de l’application des mesures d’urgence. Pour communiquer, c’est l’application WhatsApp qui est utilisée ! Cette situation de stress extrême génère des tensions entre les équipes. Les mesures d’urgence ont été appliquées en moins de quatre heures, mais le constat est catas- trophique : la quasi-totalité des serveurs Windows et 50 % des postes de travail sont chiffrés. Bien qu’elles soient hébergées sur des systèmes Linux, les chaînes de production sont également à l’arrêt, car leur fonctionnement dépend de services hébergés sur des machines Windows qui ont été chiffrées. Les experts techniques travaillent d’arrache-pied pour reconstruire les services manquants sur des systèmes Linux et rétablir les organes de commande de la chaîne de production en vue de sauver le matériel. Pour les systèmes Windows, la remédiation est évaluée à plusieurs semaines et cela uniquement pour rétablir les services les plus critiques (identité́, service d’infrastructure et les applications métiers).

Pour contrôler les risques forts d’atteinte à la réputation de l’entreprise et rassurer les actionnaires, la direction décide de mettre en place des mesures pour communiquer vers ses fournisseurs, ses clients et ses employés. Les experts évaluent à 30 millions d’euros le coût par semaine d’interruption de service avec un seuil critique à cinq semaines. Passé ce délai, le coût connaitra une évolution exponentielle. En parallèle, pour réduire les pertes, la direction décide de mettre en place des mesures pour rétablir certains services essentiels, en mode dégradé. Pour les autres fonctions, elle décide de mettre les salariés au chômage partiel, quand la législation du pays le permet, en congé ou même de procéder à des licenciements.

Les cyberattaques ne concernent toutefois pas que les grands groupes. Ainsi, représentant le ministère des Armées auprès du groupement d’intérêt public Action contre la cybermalveillance (GIP ACYMA), la DRSD dispose d’informations pertinentes liées aux attaques dont pourraient être victimes les particuliers, les associations ou les collectivités. « Tous sont exposés quotidiennement à des cyberattaques » écrivait ainsi Jérôme Notin dans le rapport d’activité́ du GIP pour l’année 2020.

Les données sensibles captées via les attaques cyber d’envergure (cf. supra) sont ensuite partagées dans des cercles très restreints, l’accès à ceux-ci nécessitant par ailleurs le parrainage d’un tiers de confiance. Au-delà, deux conditions sont nécessaires : faire ses preuves pour y entrer et alimenter le réseau pour recevoir.

À lire également

Intégrer les opérations cyber à la guerre moderne

Bienvenue dans le dark web

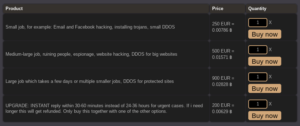

Terrain favori des pirates informatiques et des mafias, le dark web, initialement connu pour ses sites de ventes d’armes et de drogue, voit fleurir de nouveaux services. Cette activité est désormais à la portée de non-spécialistes grâce à de nombreux tutoriels en ligne, à la démocratisation de l’acquisition de crypto monnaies, aux publicités pour des logiciels d’anonymisation ou encore au déploiement de messageries chiffrées dans les magasins d’applications. Les achats illicites ne sont ainsi plus réservés aux experts ou aux initiés. Un nouveau modèle économique, créé́ et mis en œuvre par des sociétés de service non déclarées, s’est ainsi développé. Il assure un commerce non officiel, parallèle aux circuits traditionnels. Il n’hésite pas à reprendre les manières de faire et les outils des sites de e-commerce, proposant les siens ou des prestations pour quelques cryptomonnaies, euros ou dollars. Il devient alors anodin d’ajouter à son panier (cf. figures 3, 4 et 5) une vulnérabilité, tout ou partie de bases de données volées à des entreprises de toutes tailles et de tous secteurs d’activité, des données médicales ou encore les services d’un pirate pendant deux heures pour 250 euros. On parle alors de « hacking as a service ».

Face à cette menace cybernétique qui prend de l’ampleur et confrontée à des attaques qui mettent en danger l’existence même de certaines entreprises de la BITD[3], la DRSD ne peut rester l’arme – cyber – au pied… Depuis cent cinquante ans, le service veille à la sécurité physique et depuis une quarantaine d’années à la sécurité numérique de l’écosystème de défense français face aux menaces TESSCO[4]. Elle est ainsi depuis longtemps en ordre de bataille pour faire face aux cybermenaces et adapte continuellement son dispositif de protection du secret de la défense nationale. La direction centrale et les directions zonales mènent ainsi quotidiennement des actions de sensibilisation, prévention, protection, investigation et innovation, en lien étroit avec l’écosystème de la BITD.

De façon à anticiper l’indisponibilité́ des systèmes d’information et de communication, l’action du service commence tout d’abord par la sensibilisation et la formation de populations très diverses, des dirigeants d’administrations ou d’entreprises jusqu’aux collaborateurs, en passant par les officiers de sécurité et les responsables de la sécurité des systèmes numériques.

La DRSD assure également ce rôle d’inspection du niveau de cybersécurité des SI des entreprises et de contrôle du respect des lois et réglementations, garantissant le secret de la défense nationale.

Le ministère des Armées a apporté une réponse originale à cette menace en signant une convention dédiée à la cyberdéfense avec les huit grands maîtres d’œuvre industriels de la BITD. Son volet capacitaire a permis d’aboutir à la constitution d’un groupe sectoriel des CSIRTs de défense dotée de règles de gouvernance et d’outils de partage communs. La DRSD est naturellement associée à cette convention et participe activement aux travaux engagés avec ses meilleurs experts. En ce qui concerne les CERT/CSIRT, elle a contribué́, en relation avec l’ANSSI, à élever le niveau de maturité́ cyber d’industriels de défense qui n’étaient pas dotés de ces structures. Par effet induit, cet appui pourrait concerner à l’avenir l’ensemble des sous-traitants et fournisseurs de ces grands groupes industriels. La DRSD est ainsi présente aux cotés des collectivités territoriales qui bénéficieront du plan de relance afin de mettre en place des campus numériques ou des CSIRT régionaux.

La DRSD travaille étroitement avec son réseau de partenaires. Ainsi, l’adhésion du ministère des Armées au GIP ACYMA permet des échanges particulièrement utiles. L’ANSSI, le COMCYBER et la DGA sont également des interlocuteurs dans cet écosystème complexe.

Le maillage territorial de la DRSD est un atout qui renforce les synergies avec les acteurs locaux de cybersécurité.

Le président Macron déclarait, le 18 février dernier, à propos de la menace cyber, qu’elle était « extrêmement sérieuse, parfois vitale et touchait tous les secteurs ». Il ajoutait : « Face à cela, depuis 2017, nous nous sommes organisés. » Il citait alors les effectifs supplémentaires affectés à l’ANS- SI, l’Appel de Paris du 12 novembre 2018, les coopération mises en place et le volet cyber du plan de relance. Persuadée de la criticité de la situation, la DRSD va augmenter son effort pour apporter sa pierre à l’investissement important de la nation évoqué par le président de la République. Elle crée un CERT-DRSD ainsi que des éléments d’intervention cyber (EIC), capacité de primo intervention et de réponse aux cyberattaques, déployés à terme sur tout le territoire. « Toutes les défaites tiennent en deux mots : trop tard » disait le général MacArthur. Nous devons donc collectivement agir pour que ce ne soit pas le cas dans le domaine cyber…

À lire également

Cyberespace et convergences technologiques

[1] Le terme adapté est « chiffrés ».

[2] Le terme adapté est « déchiffrement ».

[3] BITD (base industrielle et technologique de défense).

[4] Tessco (terrorisme, espionnage, subversion, sabotage, crime organisé). Pour en savoir plus : drsd.defense.gouv.fr.